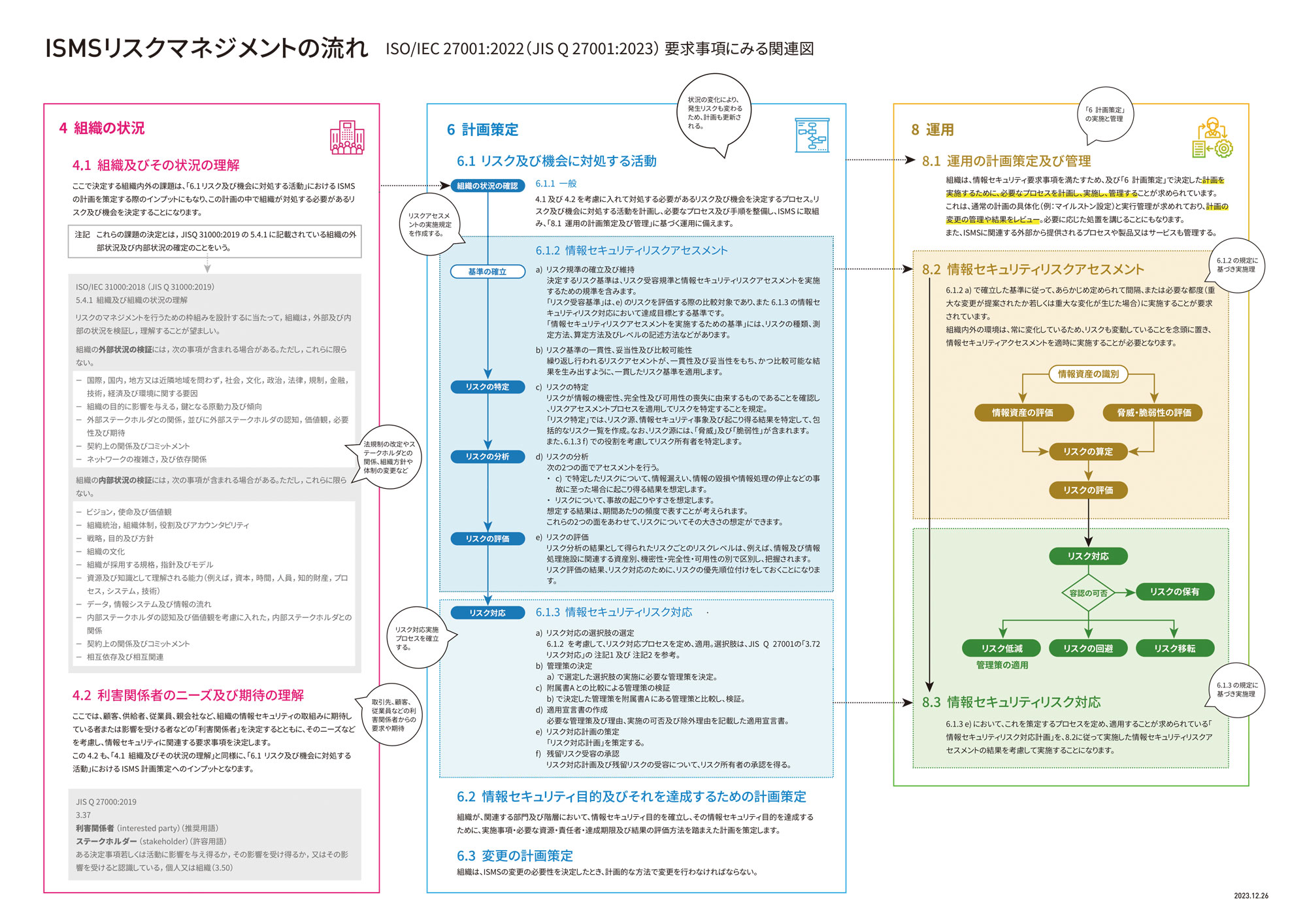

ISMSリスクマネジメントの流れ – ISO/IEC 27001:2022(JIS Q 27001:2023)

情報セキュリティマネジメントシステム(ISMS)において、組織を取り巻く情報セキュリティ上のリスクにどんなものがあり、それによってどのような被害や影響を及ぼす可能性があるのかを知り、対策をとることは重要なプロセスです。

ISO/IEC 27001:2022(JIS Q 27001:2023)では、これらのプロセス(情報セキュリティリスクマネジメント)に関する要求事項が、箇条6及び箇条8(8.2及び8.3)にあり、箇条6ではその計画について、箇条8ではその実施について規定しています。

上図および下記に、ISO/IEC 27001:2022(JIS Q 27001:2023)においてリスクマネジメントがどのように流れて(関連)しているのかを解説してみました。

ISMSにおけるリスクマネジメントの理解の参考になれば幸いです。

4.1 組織及びその状況の理解

ここで決定する組織内外の課題は、「6.1 リスク及び機会に対処する活動」におけるISMSの計画を策定する際のインプットにもなり、この計画の中で組織が対処する必要があるリスク及び機会を決定することになります。

4.2 利害関係者のニーズ及び期待の理解

ここでは、顧客、供給者、従業員、親会社など、組織の情報セキュリティの取組みに期待している者また影響を受ける者などの「利害関係者」を決定するとともに、そのニーズなどを考慮し、情報セキュリティに関連する要求事項を決定します。

この4.2も、「4.1 組織及びその状況の理解」と同様に、「6.1 リスク及び機会に対処する活動」におけるISMS計画策定へのインプットとなります。

6.1.1 一般

「4.1 組織及びその状況の理解」で決定した組織の外部及び内部の課題、及び「4.2 利害関係者のニーズ及び期待の理解」で決定した利害関係者、その情報セキュリティに関する要求事項を考慮に入れて、対処する必要があるリスク及び機会を決定するプロセスです。

組織は、決定したリスク及び機会に対処する活動を計画し、必要なプロセス及び手順を整備し、ISMSに組み込むことで、「8.1 運用の計画及び管理」に基づく運用に備えます。

6.1.2 情報セキュリティリスクアセスメント

情報セキュリティリスクアセスメントのプロセスについては、文書化した情報を保持しなければなりません。

a) リスク基準の確立及び維持

決定するリスク基準は、リスク受容基準と情報セキュリティリスクアセスメントを実施するための基準を含みます。

「リスク受容基準」は、e) のリスクを評価する際の比較対象であり、また6.1.3の情報セキュリティリスク対応において達成目標とする基準です。

「情報セキュリティリスクアセスメントを実施するための基準」には、リスクの種類、測定方法、算定方法及びレベルの記述方法などがあります。

8.2で「組織は、あらかじめ定めた間隔で、又は重大な変更が提案されたか若しくは重大な変化が生じた場合に、6.1.2 a) で確立した基準を考慮して、情報セキュリティリスクアセスメントを実施しなければならない。」としていることから、実施する間隔や重大な変化と判断する条件を、情報セキュリティリスクアセスメントを実施するための基準として決定しておく必要があります。

b) リスク基準の一貫性、妥当性及び比較可能性

繰り返し行われるリスクアセスメントが、一貫性及び妥当性をもち、かつ比較可能な結果を生み出すように、一貫したリスク基準を適用するとともに、妥当性を確保するために継続的にレビューすることが重要とされています。

c) リスクの特定

セキュリティリスクが情報の機密性、完全性及び可用性の喪失から来ることを確認し、情報セキュリティリスクアセスメントプロセスを適用してセキュリティリスクを特定することを規定しています。

「リスク特定」では、リスク源、情報セキュリティ事象及び起こり得る結果を特定して、包括的なリスク一覧を作成する。なお、リスク源には、「脅威」及び「脆弱性」が含まれます。また、6.1.3 f) での役割を考慮してリスク所有者を特定します。

d) リスクの分析

情報セキュリティリスクの分析においては、次の2つの面でアセスメントを行います

1つは、c) で特定したそれぞれのリスクについて、実際に情報漏えい、情報の毀損や情報処理の停止などの事故に至った場合に起こり得る結果を想定するアセスメント。もう一つは、それぞれのリスクについて、事故の起こりやすさを想定するアセスメントです。想定する結果は、期間あたりの頻度で表すことが考えられます。

これらの2つの面を合わせ、リスクについてその大きさの想定ができます。

e) リスクの評価

リスク分析の結果として得られたリスクごとのレベルは、情報及び情報処理施設などに関連する資産別、機密性・完全性・可用性の別で区分し、把握されることとなります。

リスク評価の結果、リスク対応のために、リスクの優先順位付けをしておくことになります。

6.1.3 情報セキュリティリスク対応

リスク対応のプロセスについては、文書化した情報を保持しなければなりません。

a) リスク対応の選択肢の選定

6.1.2の情報セキュリティリスクアセスメントの結果を考慮して、情報セキュリティリスク対応のプロセスを定め、適用します。

選択肢は、「2.79 リスク対応」の注記1の7つの選択肢。注記2にて「好ましくない結果に対処するリスク対応」として説明がある4つの選択肢を参考にします。

b) 管理策の決定

a) で選定した選択肢の実施に必要な管理策を決定します。

なお、a) で選定した選択肢は、すべてが管理策によって実施されるのではなく、例えば、リスクの回避として、ある事業活動を実施しないといった決定などもあります。

c) 附属書Aとの比較による管理策の検証

b) で決定した管理策を附属書Aにある管理策と比較し、見落としがないことを検証します。

d) 適用宣言書の作成

c) に従って、b) で決定した管理策に見落としがないことを検証した後、必要な管理策及びそれらの管理策を含めた理由、それらの管理策を実施しているか否か、及び附属書Aに規定した管理策を除外して理由を記載した「適用宣言書」を作成します。

e) リスク対応計画の策定

情報セキュリティリスクアセスメントにより優先順位付けされたリスク[6.1.2 e)]、情報セキュリティリスク対応における選択肢の選定[6.1.3 a)]及び管理策の決定並びに検証[6.1.3 b), c)]の結果を含む「リスク対応計画」を策定します。

f) 残留リスク受容の承認

リスク対応計画及び残留している情報セキュリティリスクの受容について、リスク所有者の承認を得ます。

残留している情報セキュリティリスクとは、リスク対応計画を実施した後に残るリスクのことで、リスク受容基準[6.1.2 a)]を超えるものです。

8.1 運用の計画及び管理

組織は、情報セキュリティ要求事項を満たすため、及び箇条6(6 計画策定)で決定した計画を実施するために、必要なプロセスを計画し、実施し、管理することが求められています。

これは、通常の計画の具体化(例:マイルストン設定)と実行管理が求めれており、計画の変更の管理や結果をレビュー。必要に応じた処置を講じることにもなります。また、ISMSに関連する外部から提供されるプロセスや製品又はサービスも管理する。

8.2 情報セキュリティリスクアセスメント

6.1.2 a) で確立した基準に従って、あらかじめ定められた間隔、また必要な都度(重大な変更が提案されたか若しくは重大な変化が生じた場合)に実施することが要求されています。

組織内外の環境は、常に変化しているため、リスクも変動していることを念頭に置き、情報セキュリティアセスメントを適時に実施することが必要となります。

8.3 情報セキュリティリスク対応

6.1.3 e) において、これを策定するプロセスを定め、適用することが求められている「情報セキュリティリスク対応計画」を、8.2に従って実施した情報セキュリティリスクアセスメントの結果を考慮して実施することになります。